Category:Computer security

Перейти до навігації

Перейти до пошуку

English: Computer security, also known as cyber security or IT security, is the protection of computer systems from the theft or damage to their hardware, software or information, as well as from disruption or misdirection of the services they provide.

the protection of computer systems and networks from theft, damage, misuse or data leak | |||||

| Завантажити медіафайл | |||||

| Є одним із |

| ||||

|---|---|---|---|---|---|

| Є підкласом | |||||

| Частина від |

| ||||

| Складники | |||||

| Ймовірно те саме | цифрова безпека, кібернетична безпека | ||||

| |||||

Підкатегорії

Показано 49 підкатегорій із 49.

*

A

B

- BullGuard (software) (3 F)

C

D

E

H

- Hardware security modules (10 F)

- Heartbleed bug (16 F)

I

J

- Java Anon Proxy (1 F)

K

- Keystroke logging (16 F)

L

M

- Meltdown (4 F)

N

- Niksun (24 F)

O

- Openwall project (4 F)

R

S

- SecurityMetrics (5 F)

T

- Take-grant protection model (6 F)

- Threat (computer) (7 F)

- Trusted Execution Technology (4 F)

U

- Unam cert (17 F)

V

- Verinice (2 F)

W

- Webroot (11 F)

Файли в категорії «Computer security»

Показано 200 файлів цієї категорії (із 373).

(попередня сторінка) (наступна сторінка)-

12.11「106年府會資安週」工作人員模擬駭客入侵監控系統 (27199749569).jpg 2048 × 1365; 1,8 МБ

-

Cybersecurity and the nation's digital future.jpg 3500 × 2333; 779 КБ

-

2015-10-05 experian-letter-redacted.jpg 2574 × 3531; 1,73 МБ

-

2022 ITRC Logo Color Horizontal.png 5942 × 1650; 70 КБ

-

2Q15 Transaction - Protecting Your Children's Credit.pdf 1275 × 1650, 2 сторінки; 222 КБ

-

3wPlayer.jpg 517 × 405; 97 КБ

-

4300 side.jpg 3164 × 1052; 745 КБ

-

A Hacker Works at a COmputer in a Dark Room.png 5824 × 3264; 18,47 МБ

-

Aaaasss.png 300 × 192; 17 КБ

-

ACARM-ng architecture.png 1626 × 1032; 172 КБ

-

ACARM-ng logo.svg 183 × 85; 35 КБ

-

ACARM-ng WUI alert time series 1.png 948 × 548; 60 КБ

-

ACARM-ng WUI sample alert 1.png 948 × 548; 86 КБ

-

Access Control List of Dokuwiki.jpg 928 × 565; 137 КБ

-

Aircrack-ng.png 626 × 413; 6 КБ

-

ANSSI.jpg 410 × 120; 18 КБ

-

Application Threat Model PFD.jpg 842 × 440; 82 КБ

-

Approaches to privacy and security in computer systems (IA approachestopriv404renn).pdf 1064 × 1441, 88 сторінок; 6,23 МБ

-

APT28 APT29 Techniques - Malware.png 1431 × 805; 192 КБ

-

APT28 APT29 Techniques - Spearphising.png 1431 × 805; 234 КБ

-

Arm partial screenshot.png 400 × 250; 76 КБ

-

Array for spraying.jpg 621 × 829; 149 КБ

-

Artists Against 419 - Fake Sites Database detail page.png 1262 × 1319; 286 КБ

-

Artists Against 419 - Fake Sites Database index page.png 1262 × 1137; 313 КБ

-

Aslr stack smash.svg 743 × 227; 36 КБ

-

Assad ur rehman.jpg 476 × 476; 24 КБ

-

Attaque par relais sur le protocole Echo.png 419 × 503; 36 КБ

-

Attaques.png 633 × 488; 67 КБ

-

AusweisApp.png 674 × 480; 45 КБ

-

Autentificare vs autorizare.PNG 717 × 485; 40 КБ

-

Auth ssh.png 639 × 311; 11 КБ

-

Bingo-Card.png 1176 × 767; 106 КБ

-

Bitdefender Awards.jpg 4397 × 3298; 2,59 МБ

-

Bitdefender Headquarters Bucharest Romania.jpg 3977 × 2237; 1,25 МБ

-

Black Channel Prinzip.PNG 412 × 337; 15 КБ

-

BlackHoleAttack.jpg 815 × 568; 68 КБ

-

Bleib wachsam Darmstadt.png 2743 × 1200; 4,76 МБ

-

CapROS bear.png 99 × 88; 3 КБ

-

Carbon-Black-Web.png 974 × 964; 34 КБ

-

Cardboard “restricted viewing enclosure” -1.jpg 3264 × 1836; 1,22 МБ

-

Cardboard “restricted viewing enclosure” -2.jpg 3264 × 1836; 1,59 МБ

-

CC Paquet exigences fonctionnelles.jpg 714 × 1088; 57 КБ

-

Chaos Communication Camp 2007 - ftp telnet tshirt.JPG 3456 × 2304; 4,07 МБ

-

Cible De Sécurté Complétée.jpg 666 × 455; 52 КБ

-

CibleDeSecurtéCC.png 828 × 566; 43 КБ

-

CibleDeSecurtéComplétée.png 666 × 455; 260 КБ

-

ClearShot diagram.png 789 × 262; 14 КБ

-

Click'n'prove project view.png 1260 × 973; 44 КБ

-

Click'n'prove proof interaction.png 1260 × 973; 35 КБ

-

Cloud Computing (6648686983).jpg 350 × 248; 36 КБ

-

Clé Initialisation.jpg 1280 × 960; 39 КБ

-

Cmapimage1.jpg 6400 × 3496; 569 КБ

-

CMM Question Example.png 558 × 170; 7 КБ

-

CMM Question.png 361 × 133; 4 КБ

-

CMM Structure.jpg 1221 × 621; 77 КБ

-

CNSA 2p0 timeline.png 2226 × 1244; 674 КБ

-

Common Criteria evaluation costs.png 699 × 373; 6 КБ

-

Complexité mot de passe.png 800 × 600; 76 КБ

-

Computer locked.jpg 500 × 710; 91 КБ

-

Computer-security-emergency-response-process(high-res).png 2601 × 5307; 233 КБ

-

Computer-security-incident-initial-process(high-res).png 2364 × 5182; 121 КБ

-

Computer-security-incident-initial-process.png 379 × 830; 15 КБ

-

Computersicherheit.jpg 1729 × 1214; 155 КБ

-

ContentSecurityPolicy3 diagram.png 723 × 790; 61 КБ

-

Contremesure.png 1256 × 782; 36 КБ

-

Cookie-cooking-de.svg 198 × 108; 2 КБ

-

Cookieeee.png 684 × 441; 92 КБ

-

Cryptors Website.png 1352 × 675; 74 КБ

-

CS5L CMM in mature CS approach.png 606 × 432; 43 КБ

-

CS5L in mature approach cycle.png 813 × 613; 130 КБ

-

CSKSRC.jpg 745 × 237; 64 КБ

-

Cyber Assessment Tool Inherent Profile Layout.jpg 1235 × 389; 94 КБ

-

Cyber Assessment Tool Maturities.jpg 483 × 431; 30 КБ

-

Cyber Assessment Tool Maturity.jpg 1252 × 531; 129 КБ

-

Cyber Assessment Tool risk maturity relationship.jpg 1105 × 620; 69 КБ

-

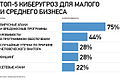

Cyber threats for small and medium businesses.jpg 660 × 444; 80 КБ

-

Cyber threats in Russia.jpg 660 × 443; 104 КБ

-

Cyber word bubble.png 512 × 395; 75 КБ

-

Cyber-Versicherung-Vereine.png 581 × 471; 36 КБ

-

Cyberciege.jpg 750 × 600; 52 КБ

-

Cybersecurity 5-16 (5734032545).jpg 4288 × 1833; 3,68 МБ

-

Cybersecurity 5-16 (5734032889).jpg 3035 × 2285; 3,06 МБ

-

Cybersecurity 5-16 (5734033339).jpg 3506 × 2516; 3,88 МБ

-

Cybersecurity 5-16 (5734034689).jpg 2367 × 2848; 2,93 МБ

-

Cybersecurity 5-16 (5734035611).jpg 4288 × 2848; 5,01 МБ

-

Cybersecurity 5-16 (5734038345).jpg 3894 × 2848; 4,77 МБ

-

Cybersecurity 5-16 (5734039239).jpg 4288 × 2009; 3,98 МБ

-

Cybersecurity 5-16 (5734039973).jpg 4288 × 2716; 5,13 МБ

-

Cybersecurity 5-16 (5734040837).jpg 4288 × 2848; 5,19 МБ

-

Cybersecurity 5-16 (5734583756).jpg 4288 × 2848; 5,01 МБ

-

Cybersecurity 5-16 (5734584178).jpg 2331 × 2848; 2,96 МБ

-

Cybersecurity 5-16 (5734586220).jpg 2120 × 2848; 2,53 МБ

-

Cybersecurity 5-16 (5734586514).jpg 4288 × 2028; 4,11 МБ

-

Cybersecurity 5-16 (5734587238).jpg 4288 × 2848; 4,97 МБ

-

Cybersecurity 5-16 (5734588596).jpg 1804 × 2344; 2,06 МБ

-

Cybersecurity 5-16 (5734591378).jpg 4288 × 2530; 5,17 МБ

-

Cybersecurity and Infrastructure Security Agency.jpg 1157 × 803; 96 КБ

-

Cybersecurity are you ahead of the curve? (39751718490).jpg 7360 × 4912; 5,27 МБ

-

Cybersecurity are you ahead of the curve? (39751721520).jpg 7360 × 4912; 5,02 МБ

-

Cybersecurity are you ahead of the curve? (39751729960).jpg 7360 × 4912; 5,18 МБ

-

Cybersecurity Operations at Port San Antonio.jpg 2048 × 1152; 423 КБ

-

Cybersecurity Strategy 5 Layer CS5L.png 585 × 601; 65 КБ

-

Cybersecurity Strategy 5 layer CS5L.png 585 × 600; 66 КБ

-

CyberSecurity Strategy CS5L Capability Maturity Model CMM Steps.png 548 × 240; 22 КБ

-

Cybersecurity Strategy CS5L Capability Maturity Model CMM.jpg 1072 × 955; 111 КБ

-

Cybersecurity Visuals Challenge 2019 - Afsal cmk.jpg 770 × 578; 23 КБ

-

Cybersecurity Visuals Challenge 2019 - John Hurley.png 887 × 514; 34 КБ

-

Cybersecurity Visuals Challenge 2019 - Rebecca Wang.jpg 770 × 555; 31 КБ

-

Cybersecurity.png 8000 × 4500; 1,61 МБ

-

Cyberstorm.mu team picture.jpg 1600 × 960; 283 КБ

-

Cycle PCA.svg 319 × 213; 6 КБ

-

Cyfirma Intro.jpg 1406 × 797; 186 КБ

-

CYFIRMA's Cyber Security Controls Overview.png 800 × 678; 198 КБ

-

Damo package.jpg 3648 × 2736; 1,68 МБ

-

Damo penta.jpg 2448 × 3264; 1,99 МБ

-

Danielle Fieseler works on a cybersecurity risk posture project.jpg 4928 × 3264; 1 МБ

-

Data Flow Diagram - Online Banking Application.jpg 728 × 546; 80 КБ

-

DC Spy Museum - Aurora Vulnerability Exhibit.jpg 3024 × 4032; 1,93 МБ

-

De Surelock Phishing infographic.pdf 3593 × 11 516; 536 КБ

-

Death Threat Email.png 1173 × 507; 89 КБ

-

DEF CON 14 - Strom Carlson - Hacking FedEx Kinko's - How Not To Implement Stored-Value Card Systems.webm 47хв 16с, 720×480; 109,13 МБ

-

Demyo, Inc.jpg 320 × 180; 10 КБ

-

Desktop in c drive.jpg 1366 × 768; 74 КБ

-

DETERRENCE AND CYBER-WEAPONS (IA deterrenceandcyb1094532836).pdf 1275 × 1650, 88 сторінок; 623 КБ

-

Development Center of TEC Solutions Limited.jpg 450 × 306; 230 КБ

-

Diagram of a security descriptor for a file on Windows.png 916 × 736; 86 КБ

-

Diagramma.png 574 × 297; 17 КБ

-

Diagramme ArchiEmulateur.png 1254 × 987; 168 КБ

-

Diagramme ArchiHyperviseur.png 1254 × 858; 164 КБ

-

Diagramme ArchiIsolateur.png 1250 × 849; 133 КБ

-

Diagramme ArchiKernelUserSpace.png 1250 × 779; 105 КБ

-

Differential power analysis translate fr.png 713 × 563; 88 КБ

-

Differential power analysis.svg 713 × 563; 264 КБ

-

Disabling 2FA on Wikipedia.webm 16с, 1488×820; 2,1 МБ

-

Distance bounding protocol of Brands and Chaum.png 960 × 720; 10 КБ

-

EBIOS-Modules.jpg 246 × 287; 38 КБ

-

EFSOperation ja.jpg 1203 × 1599; 169 КБ

-

EFSOperation.svg 1200 × 1600; 255 КБ

-

Enclave.JPG 480 × 377; 31 КБ

-

Endpoint.JPG 598 × 326; 41 КБ

-

Engagement-dojo.png 2656 × 1372; 316 КБ

-

EvilTwinWireless.jpg 550 × 389; 29 КБ

-

Fabric Of Security Aechitecture (FOSA).jpg 746 × 402; 102 КБ

-

FalcoArchitecture.png 767 × 363; 408 КБ

-

FOC-Layered-Architecture-02.png 846 × 408; 33 КБ

-

Fork bomb.svg 1300 × 800; 122 КБ

-

Formato cella generica.png 456 × 117; 16 КБ

-

Fotogramma video TC.png 768 × 576; 1,27 МБ

-

Freedom Hosting Tor.jpg 1117 × 762; 63 КБ

-

Function Hooking.svg 450 × 550; 22 КБ

-

Gameofhacking.jpg 3024 × 4032; 2 МБ

-

-

GAO-19-332 Critical Infrastructure Protection - Actions Needed to Address Significant Cybersecurity Risks Facing the Electric Grid.pdf 1275 × 1650, 84 сторінки; 4,81 МБ

-

Garg Brothers inside view.jpg 4040 × 2246; 1,68 МБ

-

GCSC-at-PPF-2019-945px.jpg 945 × 236; 144 КБ

-

GCSC-at-PPF-2019.jpg 1400 × 350; 124 КБ

-

GerixWifiCracker.png 660 × 674; 93 КБ

-

Google Developer Group (Developer Festival) 01.jpg 1080 × 1080; 38 КБ

-

CYBERSECURITY- SETTING THE RULES FOR RESPONSIBLE GLOBAL CYBER BEHAVIOR (IA gov.gpo.fdsys.CHRG-114shrg96851).pdf 1275 × 1650, 57 сторінок; 296 КБ

-

Graphiquemalware.jpeg 550 × 315; 24 КБ

-

GraphUpdateSignature.png 637 × 759; 58 КБ

-

Handshake TLS.png 861 × 868; 57 КБ

-

HAR2009 Canonical logo.png 595 × 419; 976 КБ

-

Hash function el.svg 520 × 352; 88 КБ

-

Hashlink timestamping.svg 1265 × 550; 73 КБ

-

HijackThis-logo.png 128 × 128; 13 КБ

-

Hijaking.jpg 365 × 264; 9 КБ

-

HistoriqueVirtual.png 695 × 130; 12 КБ

-

HyperDbg-Diagram-Overview-HQ.png 883 × 1588; 1,74 МБ

-

Hyperviseur multiple.png 516 × 121; 7 КБ

-

Hyperviseur type 1 et 2.png 481 × 274; 10 КБ

-

Identity fabric - connecting anyone to every service.png 3354 × 1390; 255 КБ

-

Identity-concept.svg 1383 × 912; 32 КБ

-

Idlescan 2.png 428 × 423; 37 КБ

-

Idlescan.png 784 × 273; 63 КБ

-

IDMEF-Schema.png 514 × 796; 105 КБ

-

Ids hybride.png 1018 × 699; 18 КБ

-

Information Flow Policy Confidentiality Lattice.png 415 × 402; 25 КБ

-

Information Security Word Cloud.png 1920 × 1080; 606 КБ

-

Inside Penta.jpg 3461 × 2334; 3,98 МБ

-

Intellectual Property, Espionage, and Cryptography Triangle c.gif 1261 × 1142; 51 КБ

-

IODEF-Schema.png 464 × 846; 48 КБ

-

Iptablesfb.png 1280 × 1024; 59 КБ

-

ISA-62443 Standard Series 2012.png 2929 × 2104; 245 КБ

-

Isms framework.jpg 600 × 411; 67 КБ

-

ISO27001 Asset Management.JPG 680 × 425; 24 КБ

-

IThena Project Bar.png 2000 × 360; 296 КБ

-

J-VIS gate J.svg 549 × 363; 32 КБ

-

JAGS Congress of Colombia.png 478 × 521; 444 КБ

-

JAP screenshot.png 493 × 467; 60 КБ

-

Java Update virus.png 1366 × 768; 56 КБ

-

Jonathan Weissman.png 790 × 799; 431 КБ

-

K600i Bluejacked.jpg 300 × 384; 49 КБ

-

Karoshi logo.png 89 × 72; 13 КБ

-

KD SQLIA Classification 2010.png 1202 × 1650; 280 КБ

-

Kdesu proper.png 397 × 258; 11 КБ

-

Kdesudo.png 410 × 236; 25 КБ